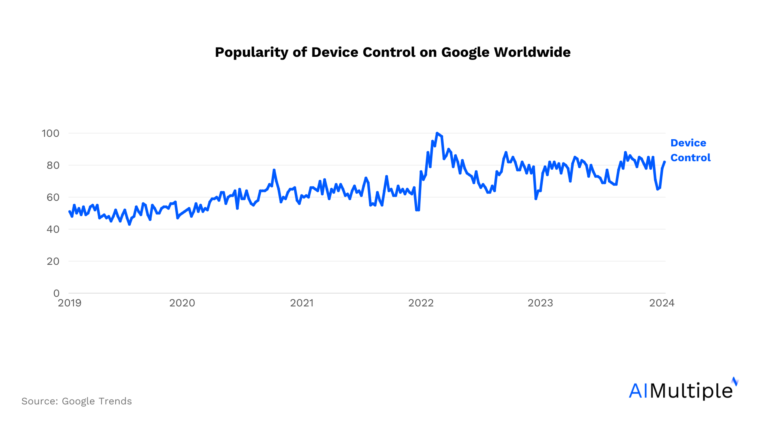

По мере того, как становится доступно больше устройств и организации используют больше данных, крайне важно защитить эти данные. Использование USB-накопителей и других портативных устройств хранения данных может привести к утечке данных. Программное обеспечение и методы управления устройствами важны для управление этим риском. К ним относятся методы, которые помогают контролировать доступ к данным, такие как блокировка или разрешение только на чтение, чтобы остановить несанкционированную передачу данных и предотвратить кражу данных. Эта статья представляет собой руководство по эффективному использованию управления устройствами, в котором описаны лучшие практики, проблемы и решения.

Что такое контроль устройства?

Управление устройствами — это программное приложение, обеспечивающее безопасность вашей сети. Приложение защищает от потери данных, вызванной кражей данных и вредоносным ПО с последующим несанкционированным использованием съемных устройств. Наиболее популярными внешними устройствами являются USB-накопители, принтеры, смартфоны, USB-модемы, камеры, съемные носители и другие устройства, подключенные через Bluetooth.

Как работает управление устройством?

Решения для управления устройствами отслеживают и обрабатывают переменные, такие как сетевые компоненты, регистрируют информацию, выявляют аномалии и при необходимости изменяют операционные системы, несмотря на то, что спецификации различаются в зависимости от потребностей в оборудовании и поставщика системы. Управление устройствами позволяет контролировать и отслеживать поведение внешних устройств в соответствии с заранее заданными требованиями авторизации.

Зачем нам нужен контроль устройств?

В этом разделе объясняется важность наличия эффективных настроек управления устройством для защиты конфиденциальных данных. Эффективное отслеживание и контроль отчетов журналов пользователей предотвращает потерю репутации организаций, юридические проблемы и, в конечном итоге, финансовые потери.

1. Инсайдерские угрозы

Съемные устройства подвергают риску уязвимые данные, распространяя вирусы и приводя к потере данных. Установленные соединения через Bluetooth или входной порт представляют высокий риск. Еще в 2008 году Министерство обороны США невероятно пострадало от утечки данных, вызванной подключением жесткого диска к его сети, что привело к утечке конфиденциальной информации на Ближнем Востоке. Пентагон принял строгие меры безопасности, чтобы предотвратить повторение подобных инцидентов. Меры безопасности были сформированы такими безвозвратными случайностями.

2. Политика

Управление вашей организацией в соответствии с правилами, изданными уважаемыми агентствами, такими как Международная организация по стандартизации (ISO), не только обеспечивает соблюдение стандартов безопасности, но и повышает ценность вашей организации за счет признания и поощрения других к этому. На Forbes вы можете узнать больше о том, как быть в курсе стандартов конфиденциальности данных.1

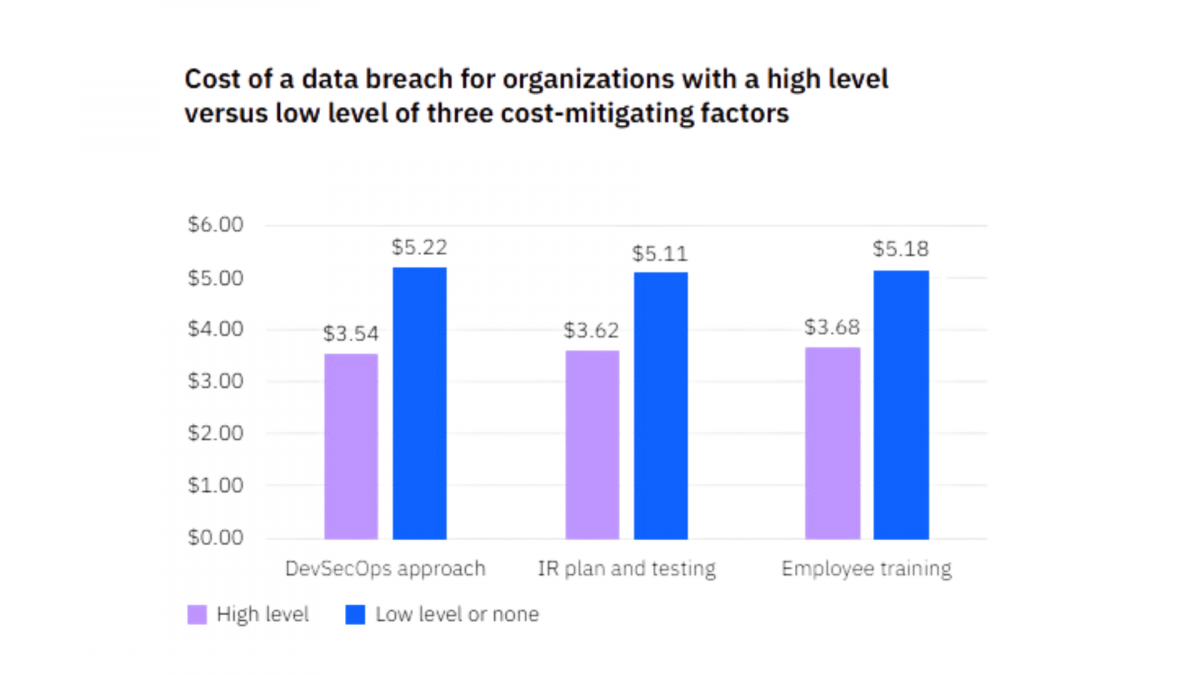

3. Затраты

Контроль устройств — эффективный способ снизить риски для ваших финансов. Согласно отчету, подготовленному IBM в 2023 году, «три наиболее эффективных средства снижения затрат из 27» сравнивались между версиями низкого и высокого уровня, а также друг с другом по стоимости кражи данных. В следующей таблице показана наибольшая разница между организациями с высоким уровнем DevSecOps и организациями с низким подходом DevSecOps.

Рисунок 1. Стоимость утечки данных

Источник: IBM2

Проблемы и решения управления устройствами

Программное обеспечение для управления устройствами часто используется для предотвращения утечек данных, вызванных съемными устройствами. Инструменты управления устройствами отображают параметры доступа и блокируют доступ пользователей или блокируют файлы при несанкционированном доступе к устройству.

1- Разнообразие устройств: Введение новых устройств в сеть требует тщательного анализа информации об устройствах относительно их операционной системы, уровня авторизации и их типов. Все эти факторы могут потребовать различных наборов политик и конфигураций, что может оказаться непростой задачей.

Решение: Выбор программного обеспечения для управления устройствами, которое может работать в разных системах с неизменной эффективностью, может исключить сложные операции.

2. Принесите свое собственное устройство (BYOD): После пандемии Covid-19 людям предлагается работать удаленно или по гибридной модели. Более того, организации, работающие на местах, позволяют своим сотрудникам работать с собственными устройствами. Хотя этот подход может сэкономить организациям затраты, он также подвергает их риску из-за незарегистрированного расширения своей сети. Требование к сотрудникам ограничить доступ к их личным устройствам может повредить отношениям между работодателем и сотрудником. Вход таких съемных устройств, включая смартфоны, может открыть дыру в безопасности, которую трудно залатать.

Решение: Обучение сотрудников вопросам защиты данных и управления ими будет способствовать внедрению правил безопасности. Не нарушая конфиденциальность и пространство сотрудников, две стороны могут прозрачно соблюдать четко и понятно описанные политики.

3- Постоянные обновления и исправления: Обновление настроек безопасности и установка новых инструментов может занять много времени. Во время установки исправлений и обновлений, чтобы обеспечить полную безопасность, поставщики услуг советуют организациям избегать продолжения работы на имеющихся устройствах.

Решение: Многие программы для управления устройствами поставляются с опциями SaaS, облачными службами и виртуальными устройствами, которые сокращают время отклика в зависимости от типа развертывания. Эти параметры помогают сократить время отклика в зависимости от типа используемой настройки. Они также уменьшают необходимость ручной работы в случае несоответствия услуг, выбранных организацией, обеспечивая более высокую эффективность.

Рекомендации по управлению устройствами

Вот несколько рекомендаций, которые помогут бизнес-руководителям внедрить контроль устройств в своей организации.

1- Регулярно обновляйте прошивку и программное обеспечение.

Разработчики постоянно совершенствуют программное обеспечение для управления устройствами. Убедитесь, что вы используете самые последние версии системных приложений и программного обеспечения. Если служба автоматического обновления недоступна, возможно, вам придется выбрать обновление вручную. Кроме того, важно, чтобы поставщики услуг получали отзывы об обновлениях, чтобы облегчить внесение поправок. Приложения, которые больше не используются, следует отключить и удалить, поскольку они могут не соответствовать современным требованиям безопасности.

2- Аутентификация и ограничение авторизации

Эта практика является одной из наиболее важных для достижения эффективного управления устройствами. Рассмотрите возможность использования надежных паролей и регулярного их обновления. Вы также можете использовать многофакторная аутентификация (MFA). Возьмите за правило выполнять этапы аутентификации и авторизации для каждого устройства. Вы также можете рассмотреть возможность хранения отчетов журналов и их анализа, чтобы получить ценную информацию о производительности системы и уязвимостях безопасности.

3- Повысьте осведомленность о вашей организации

Технологии постоянно совершенствуются, поэтому нам нужно усердно работать над созданием условий, ориентированных на устойчивость, уважение и защиту прав. Хотя многие политики, например, политики НПО, рекомендуются, но не обязательны, некоторые правила, такие как GDPR ЕС, необходимо соблюдать. Соблюдайте эти политики и информируйте о них свою организацию, обучая и обучая их.

Дальнейшее чтение

Пожалуйста, перейдите по ссылкам ниже, чтобы получить дополнительную информацию о безопасности данных и мониторинге данных:

Если вам нужна помощь в поиске поставщика или у вас есть вопросы, свяжитесь с нами:

Найдите подходящих поставщиков

Внешние ресурсы

- 12 советов технических экспертов, которые помогут компаниям соблюдать правила конфиденциальности данных. Форбс. Доступ: 25 января 2024 г.

- Стоимость отчета об утечке данных в 2023 году. ИБМ. Доступ: 25 января 2024 г.