Компании регулярно сталкиваются с утечками данных, а затраты на утечку данных выросли на 15 %.1 за последние три года. Однако нам нужно следить не только за хакерами со стороны. Внутренние угрозы могут быть еще более разрушительными. Хотя типичная внешняя атака может подвергнуть опасности 200 миллионов2 записей, инсайдеры слили почти 1 миллиард.

Чтобы ограничить эти внутренние риски, организациям следует внедрить программу оценки, обнаружения и смягчения нежелательных действий, совершаемых уполномоченными лицами, которые могут получить доступ к конфиденциальным данным организации.

Что такое инсайдерская угроза?

Агентство кибербезопасности и инфраструктурной безопасности (CISA)3 определяет инсайдерскую угрозу как возможность инсайдера использовать свой санкционированный доступ для причинения вреда этой организации. Инсайдерская угроза возникает, когда нынешний или бывший сотрудник, подрядчик или деловой партнер имеет или имел санкционированный доступ к конфиденциальной информации или сетевой инфраструктуре организации и использует этот доступ для нанесения ущерба безопасности, целостности или доступности этих сетей, независимо от того, злонамеренно или нет. .

Инсайдерские угрозы бывают двух типов:

Прямые инсайдерские угрозы: Прямыми индикаторами часто являются ненадлежащее поведение пользователей, отличающееся от повседневной рабочей деятельности.

Косвенные инсайдерские угрозы: Косвенные индикаторы — это модели поведения человека, которые должны указывать на подозрительную активность.

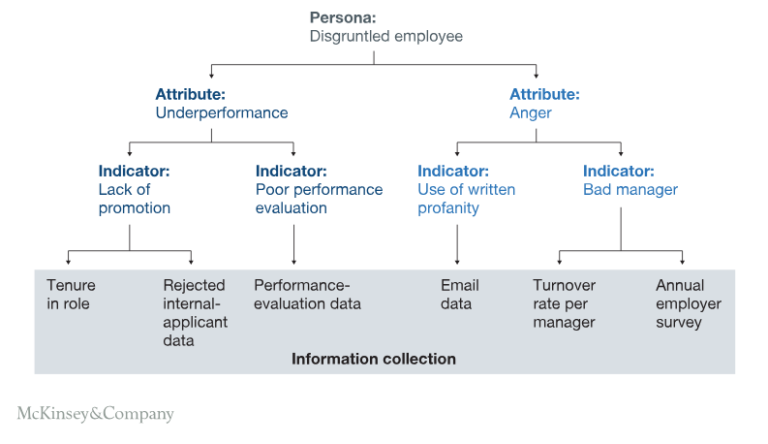

Источник: МакКинси

Рисунок 1. Маркеры рискованной личности

Распространенные инсайдерские угрозы могут включать в себя:

- Действия по нарушению процедур безопасности

- Плохая производительность на работе

- Ненужные запросы на разрешение или контрольный доступ

- Неосторожное использование социальных сетей

- Сохранение конфиденциальных данных доступными после уведомления о прекращении действия

- Использование неодобренных внешних систем хранения данных

- Падение продуктивности на работе

Виды инсайдерских угроз

1. Вредоносные инсайдеры

Злонамеренные инсайдеры — это бывшие сотрудники, деловые партнеры или подрядчики, которые сознательно нарушают протоколы компании и собирают данные в своих целях. Они могут украсть конфиденциальные данные, совершить мошенничество или нарушить работу компьютерных сетей. Большинство предприятий используют технологии активного мониторинга данных и команды безопасности для их борьбы.

Например, инженеры Apple4 которые записали фотографии беспилотных транспортных средств для китайского бизнеса, являются злонамеренными инсайдерами.

- Соавтор: Соавторы работают вместе с конкурентами, чтобы начать кибератаку. Они используют свои привилегии для кражи конфиденциальной информации, чтобы разрушить корпоративные структуры ради денежной или личной выгоды.

- Глупости: Тупые — это корыстные пользователи, которые чувствуют себя освобожденными от соблюдения стандартов безопасности организации. Они пытаются нарушить правила безопасности. Они сознательно создают угрозу, позволяющую киберпреступникам получить доступ к данным организации.

2. Нерадивые инсайдеры

Исследования показывают, что 44% инсайдерских угроз возникают в результате халатности или кооптации (см. Рисунок 2). Нерадивые инсайдеры могут не сознательно причинить ущерб, но они могут подвергнуть организацию опасности в результате халатности. Уязвимость (например, фишинговые атаки) — это неосознанное действие сотрудника, которое впоследствии может быть использовано киберпреступниками.

Например, аналитик данных, забравший жесткий диск с конфиденциальной информацией у 26,5 млн.5 Ветераны службы США без разрешения являются нерадивым инсайдером.

- Одинокий волк: Одинокий волк — это злонамеренный инсайдер, который действует независимо и имеет привилегированный контроль и доступ к сети и инфраструктуре организации.

- Пешка: Пешки — это законные пользователи, которых манипулируют и заставляют действовать злонамеренно, часто используя тактики социальной инженерии, такие как фишинг. К такому непреднамеренному поведению относится установка шпионского ПО на компьютер.

3. Сторонние инсайдеры

- Крот: Крот — это сторонний посторонний человек, получивший несанкционированный доступ, он может попытаться подключиться к сети организации через виртуальную частную сеть (VPN). Они могут выдавать себя за партнера, фрилансера или пользователя, чтобы получить привилегированный доступ, на который они не имеют права.

По данным McKinsey, по мере роста спектра и количества киберугроз будут расти и расходы на кибербезопасность (см. рисунок 3).

Источник: МакКинси

Рисунок 3. Общие тенденции в области кибербезопасности предприятия

- Общая сумма, потраченная на технологии кибербезопасности, в 2022 году увеличилась до 71,1 миллиарда долларов США.6самая высокая сумма, когда-либо отмеченная.

- Средняя глобальная стоимость утечки данных составила 4,45 миллиона долларов США.7 в 2023 году, что на 15% больше, чем за предыдущие три года.

К чему приводит инсайдерская угроза: 4 причины

Источник: Создано на Canva.

Рисунок 4. Распространенные векторы инсайдерских угроз

- Финансовая или личная выгода: Сотрудники, испытывающие финансовые трудности или считающие, что они не получают должного вознаграждения за свои трудовые усилия, могут стремиться к денежной или личной выгоде.

- Личное оскорбление: Сотрудники могут стать угрозой, когда их эмоции усиливаются, например, когда они злятся из-за плохой оценки производительности.

- Шпионаж: Корпоративный шпионаж имеет место, когда интеллектуальная собственность организации украдена и передана конкуренту, например, сотрудникам, которые желают заработать деньги или присоединиться к другой компании для карьеры.

- Невежество: Неосторожное поведение составляет 56%.8 всех случаев инсайдерской угрозы — невежественные или халатные сотрудники, сознательно игнорирующие правила безопасности из соображений комфорта.

Три главных преимущества управления внутренними угрозами?

Организации, которые в значительной степени полагаются на AI/ML, сэкономили около 1,8 миллиона долларов США.9 от атак с утечкой данных в 2023 году.

- Быстрое реагирование на утечку данных: Обеспечивает быстрое реагирование на обнаружение и устранение нарушений с помощью моделей искусственного интеллекта и машинного обучения, которые обеспечивают быстрый ответ 7/24. Организации, использующие автоматизацию, обнаружили и устранили утечку данных 108 дней10 быстрее, чем организации, которые этого не сделали.

- Выявление профилей высокого риска: Помогает построить наблюдение для создания комплексной картины отдельного человека на основе его действий и личных особенностей.

- Контролирующая организационная структура: Управление киберугрозами позволяет предприятиям узнать, как реагировать на атаки и следовать установленным правилам безопасности. Это укрепляет доверие и защищенность за счет надежных процедур обеспечения соответствия между управленческими, юридическими службами и службами ИТ-безопасности.

Как работает управление внутренними угрозами?

Источник: ЭЙ

Рисунок 5. Комплексный подход к управлению внутренними угрозами

Большинство компаний используют модели непрерывной оценки AI/ML для мониторинга партнеров, поставщиков и сотрудников на основе политик безопасности и управления. Как правило, они ищут отклонения от того, что считается «нормальным» поведением, а группа безопасности изучает аномалии, которые обнаруживает программное обеспечение.

Программное обеспечение для управления внутренними угрозами имеет следующие особенности:

- На основе данных: Предоставляет ориентированный на данные метод для сбора, анализа и составления отчетов о личных данных.

- Многофакторная аутентификация: Отслеживает и контролирует онлайн-системы управления данными или файлами, порты USB и портативные жесткие диски, что гарантирует ограничение и предотвращение доступа к данным.

- Регулярные обновления: Регулярно обновляет программное обеспечение (универсально работает с платформами MacOS, Linux и Windows), чтобы гарантировать его защиту от рисков.

- Быстрый ответ: Идентифицирует конфиденциальные данные, сохраненные на машинах, предпринимает корректирующие действия и обеспечивает немедленный анализ данных.

Каковы проблемы управления внутренними угрозами?

Всего 33%11 организаций сами обнаружили нарушение. Отличить инсайдерские угрозы по халатности от злонамеренных может оказаться непросто.

Типичные проблемы возникают по четырем причинам:

- Отложенное обнаружение: Негативные действия появляются еще до того, как нарушение становится очевидным, и организациям сложно немедленно расследовать нарушение.

- Невидимость: Мониторинг отличий от обычного поведения сложен и требует времени, что приводит к тому, что группа по расследованию прилагает усилия и дает неточные результаты.

- Охват: Серийное вредоносное поведение может быть оценено в пределах нормы «нормальной» активности, а злонамеренные инсайдеры могут не быть обнаружены.

- Конфиденциальность: Сбор данных для отслеживания поведения пользователей требует доступа к личной информации сотрудников, что создает проблемы с конфиденциальностью.

4 лучших метода управления внутренними угрозами

1. Обучение ИТ-безопасности

Согласно отчету IBM о стоимости утечки данных за 2023 год.12Обучение пользователей снизило среднюю стоимость утечки данных в организациях примерно на 5% меньше, чем общая средняя стоимость утечки. Как традиционные методы, так и методы на основе искусственного интеллекта, а также решения по управлению внутренними рисками могут использоваться для лучшего обнаружения угроз и предотвращения внутренних рисков.

Обучение пользователей ИТ-безопасности может включать в себя:

- Политика кибербезопасности: Защита паролем, адекватное управление информацией и сообщение об утере оборудования.

- Обнаружение кибератак: Фишинг, интернет-мошенничество, нарушение прав интеллектуальной собственности или кража личных данных.

2. Мониторинг активности пользователей

Источник: ЭЙ

Рисунок 6. Расширенная система анализа данных ранжирования рисков для обнаружения инсайдерских угроз.

Аналитика поведения пользователей (UBA) использует расширенный анализ данных и искусственный интеллект для обнаружения внутренних угроз, прогнозирования поведения пользователей и обнаружения подозрительной активности, которая может указывать на потенциальные или существующие киберугрозы, включая внутренние угрозы. (Близко похожая технология — анализ поведения пользователей и объектов (UEBA) — расширяет возможности выявления необычных действий в конечных устройствах, таких как устройства IoT).

Предприятия часто используют решения для управления информацией и событиями безопасности (SIEM) вместе с UBA для сбора и анализа данных, связанных с безопасностью, для оценки внутренних угроз.

3. Снизьте риск за счет категоризации сотрудников.

В зависимости от уровня полномочий сотрудников можно разделить на две группы: привилегированные и стандартные.

Привилегированные: Считается, что сотрудники, имеющие доступ к конфиденциальным данным, имеют привилегированные учетные записи. 40% инсайдерских кибератак затрагивают привилегированных пользователей, эти пользователи наиболее уязвимы для инсайдерских угроз и должны быть обеспечены такими средствами безопасности, как службы управления привилегированным доступом (PAM).

Стандарт: Остальных сотрудников, которым требуется меньший контроль, можно отнести к категории «стандартных», и им не обязательно использовать сервисы PAM.

4. Повышение прозрачности

Настройте элементы управления для отслеживания и обработки теневых ИТ-рисков, создайте безопасные методы и отслеживайте поведение пользователей и перемещение файлов с помощью инструментов передачи файлов и сквозного шифрования данных.

Найдите подходящих поставщиков

Внешние ссылки

- «Цена утечки данных 2023». (Источник). ИБМ. Проверено 21 сентября 2023 г.

- «Отчет о расследовании утечек данных за 2023 год». (Источник). Веризон Бизнес. Проверено 21 сентября 2023 г.

- «Определение инсайдерских угроз». (Источник). Агентство кибербезопасности и безопасности инфраструктуры CISA. Проверено 21 сентября 2023 г.

- Мехротра К., Гурман М. (30 июня 2019 г.). «Работнику Apple предъявлено обвинение в краже секретов китайской компании по производству роботов-автомобилей». (Суrce). Bloomberg.com. Проверено 21 сентября 2023 г.

- Стаут Д. (22 мая 2006 г.). «Украдены персональные данные 26,5 миллионов ветеранов». (Суrce). Нью-Йорк Таймс. Проверено 21 сентября 2023 г.

- «Глобальные расходы на кибербезопасность 2017-2022 гг.». (Источник). Статистика. 8 августа 2023 г. Проверено 21 сентября 2023 г.

- «Цена утечки данных 2023». (Источник). ИБМ. Проверено 21 сентября 2023 г.

- «Глобальный отчет о стоимости инсайдерских угроз за 2022 год». (PDF) Институт Понемонов. 2022. Проверено 21 сентября 2023 года.

- «Цена утечки данных 2023». (Источник). ИБМ. Проверено 21 сентября 2023 г.

- «Отчет IBM: половина взломанных организаций не желает увеличивать расходы на безопасность, несмотря на растущие затраты на взлом». (Источник). ИБМ. Проверено 21 сентября 2023 г.

- «Цена утечки данных 2023». (Источник). ИБМ. Проверено 21 сентября 2023 г.

- «Цена утечки данных 2023». (Источник). ИБМ. Проверено 21 сентября 2023 г.